一、漏洞概述

2020年3月10日,微软官方发布了针对Windows 10/Server禁用SMBv3(SMB 3.1.1版本)协议压缩的指南公告,以此缓解SMBv3协议(用于文件共享与打印服务)在处理调用请求时的一个远程代码执行漏洞(漏洞编号CVE-2020-0796)。SMBv3协议同时启用于SMB服务端和SMB客户端,未经身份验证的攻击者可以对服务端和客户端分别进行攻击,通过向受影响的SMBv3 服务器发送特制的压缩数据包来攻击服务端,还可以通过配置恶意 SMBv3 服务器并诱导用户连接来攻击客户端,攻击成功可在目标机器上执行任意代码。综合各方消息,该漏洞原理与“永恒之蓝”类似,存在被蠕虫化利用的可能。

目前微软没有发布漏洞详情及补丁,但从微软的通告来看受影响目标主要是Win10系统,考虑到相关设备的数量级,潜在威胁较大。

微软禁用SMBv3(SMB 3.1.1版本)协议压缩的指南公告:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/ADV200005

二、影响范围

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows 10 Version 1909 for x64-based Systems

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

三、修复办法

该漏洞只能进行禁止smb v3.0进行修复,下面则是如何禁止smb v3.0的操作。

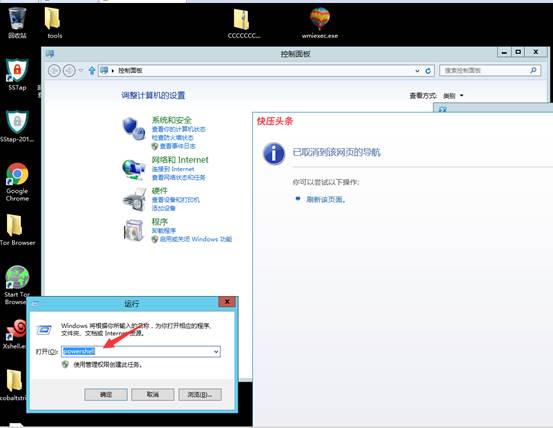

输入Win + R

然后再出现的框内输入powershell

就会打开一个蓝色的命令行界面

然后输入命令

Set-ItemProperty -Path "HKLM:\SYSTEM\CurrentControlSet\Services\LanmanServer\Parameters" DisableCompression -Type DWORD -Value 1 -Force

等待完成即可(完成的特征是可以再次输入命令)

该命令其实就是修改注册表内的smb v3.0的参数,禁用SMBv3服务的压缩。